近日,國家信息安全漏洞庫(CNNVD)收到關於Joomla!內容管理系統存在安全繞過漏洞(CNNVD-201610-739)及遠程提權漏洞(CNNVD-201610-740)的情況報送。

10月25日,Joomla!官方對上述漏洞已發布升級公告🧚🏿。由於上述漏洞影響範圍廣,危害級別高,國家信息安全漏洞庫(CNNVD)對此進行了跟蹤分析,情況如下:

一、漏洞簡介

Joomla!是美國Open Source Matters團隊使用PHP和MySQL開發的一套開源的🏄、跨平臺的內容管理系統(CMS)📳。

Joomla! 3.4.4至3.6.3版本的內核組件中的components/com_users/controllers/user.php文件中的‘UsersControllerUser::register()’函數存在安全繞過漏洞(漏洞編號🪕:CNNVD-201610-739🖖、CVE-2016-8870),該漏洞源於註冊函數沒有判斷網站是否關閉註冊。攻擊者可利用該漏洞繞過安全限製🧒🏻,註冊新用戶。

Joomla! 3.4.4至3.6.3版本的內核組件中的components/com_users/controllers/user.php文件中的‘UsersControllerUser::register()’函數中存在遠程提權漏洞(漏洞編號:CNNVD-201610-740、CVE-2016-8869)🍣,該漏洞源於註冊函數未對註冊的字段進行過濾🦶🏽。攻擊者可通過構造惡意數據利用該漏洞提升權限。

二🤰🏿、漏洞危害

遠程攻擊者可利用含有上述漏洞的註冊函數進行用戶註冊,並構造惡意數據使該用戶權限提升至管理員權限🤼♂️,從而對服務器上傳木馬等惡意程序,進一步控製服務器。

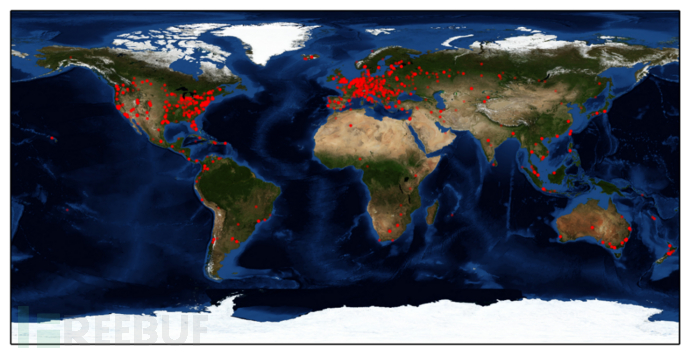

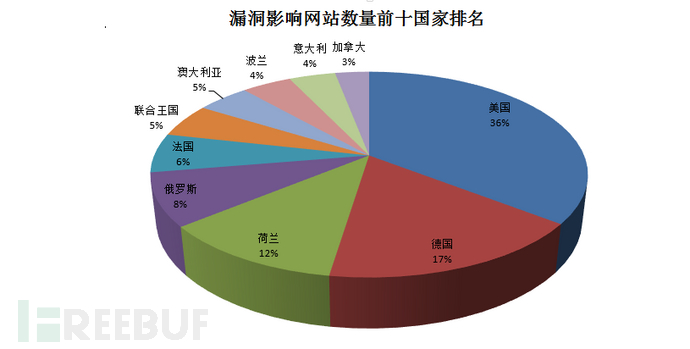

據統計,目前,全球現有將近86萬網站使用了Joomla!系統,存在漏洞的網站數量為15296個,共覆蓋了100個國家和數百個城市💺,其中排在前五的國家分別為美國,德國🔣,荷蘭🤴🏻,俄羅斯以及法國。

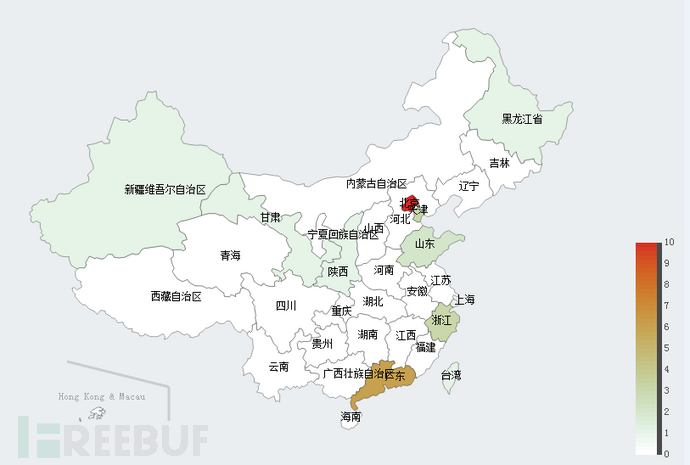

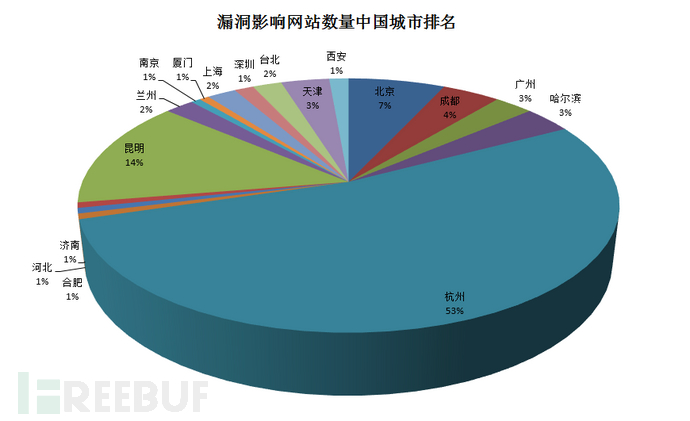

我國受影響網站約有146個,主要位於杭州(53%)、昆明(14%)、北京(7%)等城市,以政府、高校等行業網站為主。

三、修復措施

1、目前,Joomla!官方已發布升級公告☕️,受影響的用戶可通過升級至3.6.4版本以消除漏洞影響。公告鏈接: https://developer.joomla.org/security-centre.html

2、針對定製化或對系統有改動的用戶,可以通過手動刪除冗余的註冊函數的方式來修復,即刪除網站路徑components\com_users\controllers\user.php文件中的register方法🌼。

本報告由CNNVD技術支撐單位—北京白帽匯科技有限公司提供支持。

CNNVD將繼續跟蹤上述漏洞的相關情況,及時發布相關信息。如有需要🎲,可與CNNVD聯系。

聯系方式: cnnvd@itsec.gov.cn

*轉載來自FreeBuf.COM

意昂体育4平台

意昂体育4平台